מעבדת קספרסקי זיהתה שרת כופר ישראלי

מחקר שביצעו חוקרי מעבדת קספרסקי בחודשים האחרונים הוביל לאיתור שרת ישראלי המעורב בפעילות ההצפנה של תוכנת כופר חדשה בשם CryPy. על פי החוקרים, מטרת השרת הישראלי היתה להסתיר את שרת התקיפה, וההשתלטות עליו נעשתה באמצעות פרצת אבטחה במערכת ניהול התוכן שלו.

על פי ממצאי החקירה נראה כי תוכנת הכופר מצויה עדיין בשלבי בדיקת האיכות, שכן לא נמצאה שיטת הדבקה ולא נצפתה הדבקה משמעותית באף אזור גיאוגרפי. עם זאת, ניתן להעריך כי CryPy עוד עלול להופיע שוב בצורתו המקורית או בצורה אחרת, כאשר התוקפים יהיו ערוכים יותר לתקיפה.

תוכנות הכופר הן הטרנד החם בעולם ההאקרים. מה שהפך בשנים האחרונות לסיוט של כל משתמש תמים, הוא מקור רווח עצום עבור התוקפים. לאחרונה נראה כי כותבי תוכנות הכופר מתנסים בדרכים חדשות שמטרתן להקל על כתיבת הקוד של התוכנה. אחת הדרכים היא באמצעות שימוש בשפת התכנות פייתון, שפה נוחה ומהירה מאוד לתכנות, ועל כן מודולרית מאוד.

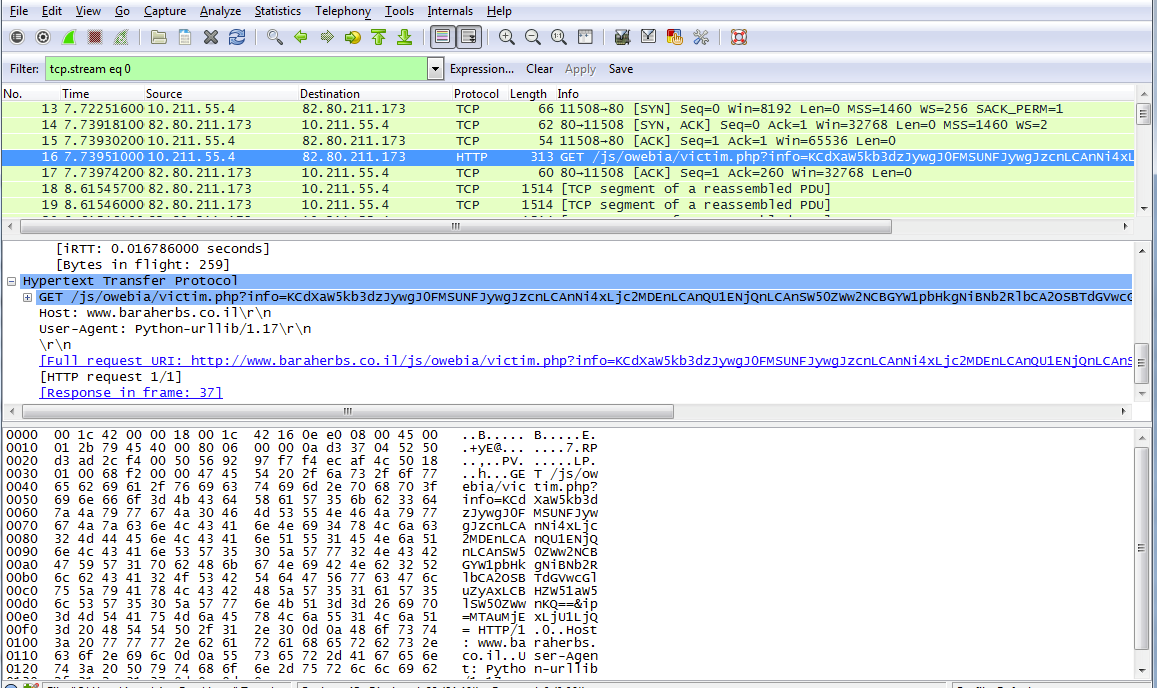

בחודשים האחרונים הופצו מספר תוכנות כופר בעלות קוד מקור שנכתב בפייתון, כמו HolyCrypt, Fs0ciety Locker ואחרות, אליהן מצטרפת עכשיו גם תוכנת הכופר CryPy. דרכי ההתפשטות של ה- CryPy עדיין אינן ברורות לחלוטין, אולם בין אם זה נעשה באמצעות אימייל, או דרך הורדה אחרת, התוכנה מכילה תהליך הצפנה המערב שרת ישראלי, כחול-לבן, אשר בעזרתו מסתירה התוכנה את שרת התקיפה המקורי שלה.

שימוש בשרת מתווך בין שרת התקיפה ללקוח המותקף מהווה גורם סיכון עבור התוקף מפני שחוקרי אבטחה ואנשים חוק אשר מקבלים גישה לשרת יכולים לנטר את התעבורה והמידע אשר עובר בשרת בניסיון לעצור את ההתקפה וכמובן לזהות להיכן נשלח המידע על הקורבנות.

מהמחקר עולה כי התוכנה שולחת את שם הקובץ עם המזהה הייחודי של הקורבן לשרת הישראלי ומשם לשרת התקיפה. שרת התקיפה יוצר מחרוזת זיהויי ייחודית עבור כל קובץ שהוחלט כפוטנציאלי לנעילה, ולאחר מכן עובר הקובץ את תהליך ההצפנה, כשבסיומה מוחקת תוכנת הכופר את הקובץ המקורי. כך, בצורה המסורתית מוצפן כל קובץ.

לדברי עידו נאור, חוקר בכיר במעבדת קספרסקי, שביצע את המחקר בשיתוף עם נעם אלון, חוקר מאיירון סורס, בהודעת הכופר נטען כי במידה ולא יועבר תשלום מיידי, ימחק קובץ הנבחר בצורה רנדומלית בכל 6 שעות, ובתום 96 שעות תימחק התוכנה המכילה את תהליך הפיענוח הייחודי עבור אותו קורבן והקבצים ישארו נעולים.

מבדיקת השרת הישראלי עולה כי התוקפים השתלטו על השרת דרך פרצת אבטחה במערכת ניהול התוכן "מג'נטו", אשר מסייעת ביצירת חנות אינטרנטית. מערכת הניהול מותקנת על כמעט 7% מכלל החנויות אונליין, מה שמצביע על למעלה מ-300,000 אתרים עליהם מותקנת מערכת הניהול.

עצם היכולת של התוקפים להשתלט על השרת מרמז על פרצת אבטחה ומבדיקה של חוקרי קספרסקי נראה כי גרסת מערכת הניהול לא עודכנה וכי היא מכילה פרצה בשירות העלאת הקבצים. עובדה זו אפשרה לתוקפים להעלות קבצים זדוניים לשרת ולהשתלט עליו. באמצעות תוכנה אוטומטית להעלאת קבצים זדוניים לשרתים המכילים את מערכת ניהול התוכן הפגיעה, הצליחו התוקפים להעלות לשרת קבצים רבים אשר סייעו לפעולה של תוכנת הכופר על שרת זה ובנוסף, לשימוש בו כשרת מתווך עבור אותה תוכנה.

מחקירה נוספת עלה כי זו אינה הפעם הראשונה ששרת זה הותקף. בשרת נמצאו פרטים נוספים הקושרים אותו למתקפת פישינג אשר מציגה לקורבנות דף המתחזה לשירות התשלומים "פייפאל". אינדיקטורים חד-משמעיים מצביעים על תוקף דובר עברית כשפת-אם, שכן ההערות בקוד ומשתנים שונים נקראו על שם מושגים בשפה העברית.

הודעת הכופר עצמה מכילה שגיאות לוגיות בשפה האנגלית ואף אותיות חסרות, לכן נראה שלא נכתבה על ידי תוקף הדובר אנגלית כשפת אם. בנוסף על כך, ההשתלטות על השרת הישראלי נעשתה באמצעות קוד שהכיל מחרוזות כגון -Pak Haxor -Auto Xploiter דבר המצביע על שימוש בשירות Hacking As A Service.

לדוח המלא - כאן

לכתבות נוספות באתר ISRAEL DEFENSE היכנסו לעמוד הפייסבוק החדש של nrg