קספרסקי חושפים: כך התנהלה התקפת הסייבר על חיילי צה"ל

מעבדת קספרסקי חברה לאגף התקשוב של צה"ל לבצע חקירה משותפת סביב קמפיין התקיפה בסייבר של חיילי צה"ל (ידיעה מפתיעה בפני עצמה). החקירה העלתה כי הותקפו לפחות 100 חיילים בדרגות שונות, מרביתם משרתים באזור עזה

עידו נאור, חוקר ישראלי במעבדת קספרסקי שיתף פעולה עם צה"ל בחקירת ההתקפה על חיילי צה"ל. לפי הפרסום של קספרסקי, כ-100 חיילי צה"ל בדרגות שונות הותקפו. ההתקפה כללה התקנת נוזקה על סמארטפונים של חיילים, גניבת מידע, הפעלת מצלמה והאזנת נפח. כמו גם, ההתקפה עדיין קיימת נכון לחודש פברואר 2017.

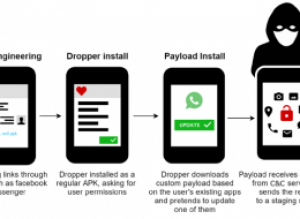

ההתקפה, לפי הפרסום, מתנהלת רק נגד חיילי צה"ל עם מערכת הפעלה מסוג אנדרואיד. רוב החיילים משרתים באזור עזה. "הקמפיין מסתמך במידה רבה על טכניקות הנדסה חברתיות, מינוף רשתות חברתיות לפתות חיילים לשתף מידע סודי ולהוריד יישומים זדוניים", כותבים בקספרסקי.

חלק ניכר מפעילות התקיפה מתבצעת ב-Facebook Messenger באמצעות יישויות מזוייפות. לאחר שהמשתמש מתפתה ללחוץ על קישור זדוני, יורד למכשיר שלו קוד זדוני (דרופר) בדמות אפליקציות צ?ט שהבחורות רצו שכביכול החיילים יעשו איתם שיחת וידאו. לאחר מכן, ירד עוד עדכון לדרופר הראשוני בשם "WhatsApp_Update" עם יכולות חדשות. הקשר בין המכשיר לשרת הפיקוד מתבצע ב-HTTP. מרבית התקשורת ב-clear-text מלבד פקודות מסוימות שהיו מוצפנות.

כלי התקיפה שמותקן על המכשיר דוגם אותו כל 30 שניות ולוקח ממנו נתונים. איזה? ובכן, מגוון רב של סוגי נתונים. זה מתחיל בנתונים על המכשיר. ממשיך בהודעות SMS, בסיסי נתונים של ווטסאפ כולל המפתחות, נתוני גלישה כולל היסטוריה, מסמכים קטנים מ-2 מגהבייט, תמונות, רשימת אנשי קשר, היסטוריית שיחות, שיחות מוקלטות וציתותים שנעשו בסתר (כולל האזנות נפח).

"קמפיין התקיפה נועד להשיג נתונים אודות פיזור כוחות הקרקע של צה"ל, טקטיקות פעולה וציוד צה"ל באמצעות איסוף מודיעין בזמן אמת", אומרים בקספרסקי.

לכתבות נוספות באתר ISRAEL DEFENSE היכנסו לעמוד הפייסבוק החדש של nrg