|

/images/archive/gallery/313/723.jpg

צילום: AP. עיבוד מחשב: דפנה תלמי  |

|

|

|

|

| מומחה אבטחת מידע מסביר איך עבד הסוס הטרויאני שלב אחרי שלב, כולל מנגנון ההשמדה העצמית, בדיחות פנימיות ושמו של אמנון ז'קונט שאיכשהו חדר לקוד |

|

|

|

|

|

|

|

|

|

|

לסוס הטרויאני שתקף חברות רבות במשק היה מנגנון השמדה עצמית, שהעלים אותו ממחשבים

שלא אפשרו לו לפעול בחשאיות, או שלא התאפשר לשלוח מהם מידע החוצה. כך מגלה אייל גרונר, אחראי בדיקות אבטחת מידע ב-BugSec.com, שניתח את הווירוס עבור NRG הרשת. כמו כן, גילה גרונר ששמו של אמנון ז'קונט השתרבב לתוך הקוד.

פרשת הסוס הטרויאני – סיקור מלא ב-NRG מעריב

"הסוס לא-מתוחכם יחסית, מכיוון שהוא שולח את המידע לשרתים ספציפיים ולכן קל לחסום אותו", הסביר גרונר. "גם בעיות האבטחה שהוא ניצל הן בסיסיות, וניתנות לחסימה בקלות. בעיה אחת היא האפשרות לשלוח דואר אלקטרוני מבלי להזין סיסמה או חתימה מיוחדת במייל. בעיה זו מאפשרת לכל תוכנה, תולעת, וירוס וסוס טרויאני בארגון לשלוח ולקבל דואר אלקטרוני לכל שרת mail בעולם, ועל אנשי אבטחת המידע בארגון לדרוש הזנת סיסמה משתנה עם כל שליחת אימייל, או לבקש מהמשתמש להוסיף תו ייחודי בשורת הנושא, תו שבלעדיו האימייל לא ייצא. הבעיה השנייה היא האפשרות לשלוח מידע דרך ה-FTP לכל שרת בעולם. אנשי אבטחת המידע בארגון צריכים למנוע גישה ל-FTP ולאפשר גישה רק למקומות חיוניים".

חברת BugSec הוציאה היום קובץ שמאתר ומסיר את הסוס הטרויאני. הקובץ מתאים למשתמש הביתי והעסקי כאחד, ובודק את כל הס פריות במחשב.

|

|

|

|

|

|

|

|

|

|

|

איך זה עובד?

|

|

|

|

|

|

|

אז איך פעל הסוס הטרויאני, שלפי החשד חיבר מיכאל האפרתי, ואשר הפיל כל כך הרבה מחשבים בחברות הגדולות בישראל? גרונר קיבל עותק של הסוס הטרויאני, ביצע הנדוס-לאחור (reverse engineering) וניתח את התוצאות. ניתוח מדויק יותר אפשר לקבל אם עובדים על קוד המקור עצמו, לפני שעבר קומפילציה (הידור, תרגום משפת תכנות לשפת מחשב), אולם לא הצלחנו עדיין לשים את ידינו על קוד זה. כמו כן, גרונר ניתח עותק ספציפי של הסוס הטרויאני. מאחר וייתכן שיש לסוס מספר גרסאות, עשויים להיות הבדלים ביניהן.

אלה ממצאיו של גרונר: "הסוס הטרויאני מסתתר בתוך קובץ וורד, ומנצל פירצה בתוכנת וורד דרכה הוא מתקין את עצמו על מחשב הקורבן בלי ידיעתו. כאשר הקורבן פותח את קובץ הוורד, קופצת ההודעה 'רונה שלום. נא הקישי את הסיסמה שנמסרה לך'. לאחר שהקורבן מנסה להכניס סיסמה, הסוס הטרויאני מציג חלון שמראה שקובץ הוורד מכיל מידע סודי וחשוב. בחלון שנפתח כתוב 'Security for your eyes only www.ziplip.com'".

"לאחר מכן, הסוס מעתיק את עצמו לקובץ svchost.exe בתיקית ה-system של חלונות, ומכניס ערכים ב-registry כדי לנטרל את הפיירוול של Symantec ולהריץ את עצמו בכל הפעלה של חלונות. לצורך גיבוי, יוצר הסוס קובץ Login.lnk בתיקיית startup של משתמש החלונות אותו הוא תקף. כמו כן, עורך הווירוס את הקובץ win.ini, שנמצא בתיקיה הראשית של חלונות".

"עם סיום ההתקנה, הסוס מבצע מספר בדיקות כדי למצוא את השיטה בה יוכל לשלוח את הנתונים לשרת-האם שלו. למשל, הסוס בודק אם המחשב מחובר לאינטרנט ואם ישנה אפשרות להתחבר לשרתי ftp על ידי ניסיון התחברות לשרת ftp.microsoft.com. אם ההתחברות מצליחה, הסוס יכול לשלוח את קבצי הקורבן לשרת התוקף, שהוא ftp.targetdata.biz, שם נשמר כל המידע שלפי החשד נגנב מהחברות המותקפות. אם ההתחברות אינה מצליחה, הסוס כותב ב-registry שאינו יכול לשלוח קבצים לשרת ה-FTP. בדיקה דומה מתבצעת לשליחת דואר אלקטרוני לשרת התוקף mail.targetdat בפרוטוקול SMTP".

הסוס ידע בדיוק מה הוא מחפש: קבצי מידע שימושיים: "לאחר שלב הבדיקות מתחיל הסוס הטרויאני לחפש קבצי אופיס (פאוור פוינט בסיומת ppt; וורד – doc; אקסל – xls; אקסס – mdb; אאוטלוק אקספרס ותוכנות אימייל נוספות – eml). כל קובץ כזה נשלח לשרת ה-ftp או האימייל. הסוס ממשיך לנטר את הקבצים שמצא, ואם התבצעו בהם שינויים – הוא שולח אותם שוב".

"הסוס הטרויאני לא שלח רק קבצים, אלא גם את ההקלדות שביצעו המשתמשים במחשבים הנגועים (keylogger), צילומי מסך,הגדרות ICQ, הגדרות Palm, אתרים בהם הקורבן ביקר ואת רשימת מחשבי הרשת בארגון, שנשלחו בקובץ windows.log".

|

|

|

|

|

|

|

|

|

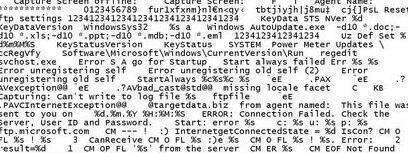

קטע מקוד הסוס הטרויאני. צילומסך: BugSec, עיבוד: דפנה תלמי

|

|

|

|

|

|

|

"אני חייב להרוג את עצמי"

|

|

|

|

|

|

|

לסוס הטרויאני, גילה גרונר, היה מנגנון השמדה עצמית, שהופעל כשהסוס גילה שאינו יכול להתחבר דרך ה-FTP או ה-SMTP, או שהפיירוול אינו של סימנטק. אז מחק הסוס את עצמו ואיפס את כל הנתונים ששינה, כדי לא להשאיר עקבות. לצד פקודות ההשמדה העצמית, מופיעה בקוד הסוס הערה של המחבר: "I have to kill myself...Bye Bye". לפיכך, ייתכן שמחשבים נוספים נדבקו אך בעליהם אינם מודעים לכך. ההשמדה העצמית, אגב, עלולה להפליל את כותב הסוס בניסיון להשמיד ראיות.

הערה נוספת שמופיעה בקוד מעידה שהסוס לא יכול לפעול בצורה חשאית, ולכן הוא מפסיק לפעול: "THREAT PRESENT !!!! הפסקת ריצת התוכנה3 טרגט איי [...] Can't Execute agent from hidden place". "טרגט איי" המוזכרת בהערה היא Target Eye Ltd, חברה שהקים מיכאל האפרתי בלונדון, ואשר על פי חשד המשטרה סיפקה את הסוס הטרויאני לחוקרים הפרטיים בישראל. העובדה שנכתבה בעברית מעידה שכותב הווירוס דובר את השפה.

שמו של אמנון ז'קונט באנגלית, כמו גם שמות של אנשים וגופים נוספים, מופיעים בקוד, ונראה שהם מה שמכונה metadata (מידע-על) של מסמך הוורד, ששומר את שמות המשתמשים שפתחו את המסמך או ביצעו בו שינויים. הופעת שמו של ז'קונט עשויה להעיד שהסוס הטרויאני הפיץ את עצמו ממחשבו של ז'קונט למחשבים נוספים (אם כי גרונר לא הצליח למצוא עדויות לכך בקוד), או שיוצר הסוס יצר גירסאות חדשות שלו על גבי גרסאות ישנות שעברו במחשבים נגועים, כששמות האנשים והגופים נוספו אוטומטית למסמך הוורד הנגוע כשאלה פתחו אותו.

|  |  |  |  | |

|

|

| |

|

|

| |

|

|

|