הפרצה שפגעה בכורים האיראנים עדיין פעילה

פרצת CVE-2010-2568 שנחשפה עוד בשנת 2010 יחד עם גילוי תולעת הסטוקסנט שתקפה את הכורים הגרעיניים באיראן עדיין פוגעת בשרתים ישנים

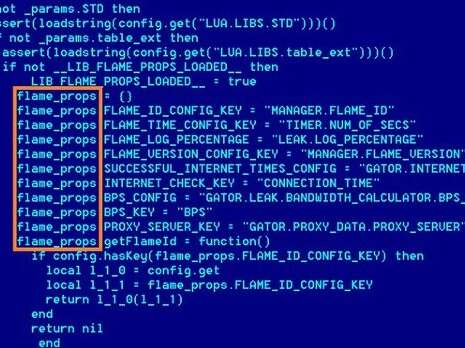

שורות קוד של התולעת להבה שגם תקפה את המחשבים באירן

עוד כותרות ב-nrg:

- כל התכנים הכי מעניינים - בעמוד הפייסבוק שלנו

- המידע האישי של 27 מיליון קוריאנים דלף לרשת

- שוק השפחות של דאעש: בין 150 ל-1,000 דולר לאישה

בפילוח על פי מדינה של פעילות קוד זדוני התוקף פירצה זו, עולה כי רוב המשתמשים שנחשפו היו בוויטנאם (42.5%), הודו (11.7%), אינדונזיה (9.43%), ברזיל (5.52%) ואלג'יריה (3.74%). ראוי לציון כי המחקר מצביע על כך שוייטנאם, הודו ואלג'יריה, נמצאות גם ברשימת המדינות בהן זוהו רוב הפרצות, והן בין המובילות במספר המשתמשים שעדיין מפעילים חלונות XP. מערכת הפעלה זו היא הראשונה במספר החדירות דרך פרצה זו: כ- 64% מתוך המופעים של החדירה הפלילית נרשמו מתוך מחשבים המריצים חלונות XP. חלונות 7, המערכת הנפוצה ביותר בעולם, מגיעה רק במקום השני עם 27.99%. אחריה מגיעה מערכת Windows Server 2008 ו- 2003, עם 3.99% ו- 1.58% בהתאמה.

מומחי מעבדת האבטחה הדגישו כי במקרה ייחודי זה, מספר המופעים הגדול אינו מתורגם ישירות למספר גדול של התקפות. בגלל הדרך המיוחדת בה פרצה זו מנוצלת, לא ניתן להפריד במדויק בין מקרים

במעבדה מדגישים כי מספר המופעים הגדול של CVE-2010-2568 הוא עדות לכך שברמה הבינלאומית ישנם עדיין מחשבים רבים הפתוחים להתקפות מצד קוד זדוני המנצל פרצה זו. רוב המופעים נובעים משרתים שאינם מתוחזקים כראוי, ללא עדכונים קבועים או פתרון אבטחת מידע. שרתים כאלה עלולים להכיל תולעת המנצלת פרצה זו. כחלק מדרך הפעולה הטבעית שלהן, תוכנות קוד זדוני שכאלה, יוצרות באופן קבוע קיצורי דרך זדוניים בתוך תיקיות כלליות.

"מקרה מסוג זה יוצר סיכון מתמשך של הדבקות בארגונים בהם שרתים פרוצים אלה עדיין פועלים", אמר ויצ'סלב זקורזבסקי, ראש צוות מחקר פרצות במעבדת האבטחה. "לכן אנו מעודדים מנהלי IT בארגונים להקדיש תשומת לב רבה יותר לעדכון תוכנות במחשבים ארגוניים ולהפעלת כלים להגנת סייבר".

היכנסו לעמוד הפייסבוק החדש של nrg

נא להמתין לטעינת התגובות

נא להמתין לטעינת התגובות