כמות משתתפים נמוכה במתקפת ההאקרים היום

מבדיקה של מומחי סייבר מתברר כי רק 50% מההאקרים שתקפו בשנה שעברה משתתפים היום בהתקפות על ישראל. מרבית התוקפים דוברי ערבית

חברת סקיורנט סולושנס מקבוצת אמן, בשילוב עם חברת סנסיי העוסקת באיסוף וניתוח מודיעין סייבר, הקימו חמ"ל סייבר מיוחד לניתוח מתקפת ההאקרים של אנונמיס על ישראל ב-7 באפריל 2015. החברות אספו לאורך היום נתונים שונים על התקיפה של ההאקרים לאורך היום.הנה מספר נתונים שנאספו עד כה:

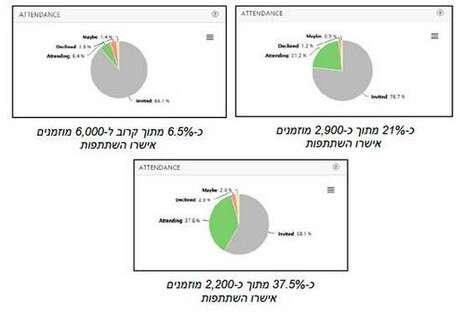

כמות המשתתפים בעמודי האירוע השונים עומדת כרגע על כ-5,200 פעילים (כמות משתתפים נמוכה בכ-50% בהשוואה לזו של קמפיין ה-7 באפריל 2014, אז השתתפו כ- 12,000 גורמים אנטי-ישראליים). מניתוח שבוצע על שלושת עמודי האירוע המובילים ב-Facebook, אליהם הוזמנו כ-11,000 גורמים, עולה כי מרביתם כלל לא נענו להזמנה להשתתף במתקפת הסייבר.

עיקר הפעילות האקטיביסטית לקראת הקמפיין מתמקדת בינתיים בהשחתת אתרים פרטיים לצד הדלפות של כתובות דוא"ל, סיסמאות ופרטי כרטיסי אשראי. מרבית הפרטים שהופצו וקשורים ל-Facebook ולחשבונות הינם ההדלפות ממוחזרות מקמפיינים קודמים ולעתים מדובר במידע חדש ועדכני, לדוגמה, פרטים אישיים של סטודנטים מאוניברסיטת בן-גוריון אשר הודלפו על ידי קבוצת AnonGhost. בסקיורנט ובסנסיי מעריכים כי מרבית התוקפים הם בגילאי 24-18, דוברי ערבית ומשתמשים בכלי תקיפה מוכרים הזמינים להורדה ברשת.

נתונים על התקיפה היום

יח''צ

המלצות:

במסגרת הקמפיין הנוכחי ניתן לראות כי וקטור התקיפה הנפוץ במסגרת קמפיין זה הוא תקיפות מסוג DDoS, לפיכך מומחי סקיורנט וסנסיי ממליצים לנקוט במספר פעולות:

• חסימת טווחי כתובות IP ממדינות העוינות את ישראל מהמזרח התיכון, דרום-מזרח אסיה וצפון אפריקה.

• לרוב, שימוש בשרותי Proxy נפוץ בקרב גורמים אקטיביסטיים, בדגש על תקיפות מסוג זה. לפיכך, מומלץ להגביר ערנות לגבי תעבורה בנפח גבוה ממקור הנחשב "לגיטימי" (כלומר ממדינות אירופה וצפון אמריקה).

• מומלץ להפעיל מערכות ייעודיות לחסימת תקיפותDDoS, במידה וקיימות כאלו.

• במקרה של שיבוש שירותי אתר הארגון, מומלץ להכין אתר חלופי להעלאה.

• מומלץ לוודא כי מערכות ההגנה והניטור של הארגון מעודכנות ומסונכרנות.

• מומלץ לצמצם שירותי Web החשופים לעולם, למינימום הנדרש.

וקטור תקיפה נוסף במסגרת קמפיין זה הוא הדבקה ברושעות RAT (דרך הפצה מקובלת היא שליחת הודעות דוא"ל עם צרופות זדוניות). לפיכך, מומלץ לנקוט במספר פעולות:

• הגברת הניטור על תחנות קצה.

• הגברת הניטור על שרתי הדוא"ל וכן וידוא כי מנגנוני ההגנה שלהם מעודכנים.

• לוודא כי קיים עדכון של שרתי AV והסוכנים בתחנות קצה.

• חידוד הנחיות עבור בקרי SIEM/SOC בנוגע לאירועים חריגים מצד משתמשי הקצה וטיפולם.

• העלאת המודעות בקרב עובדי הארגון לגבי תקיפות Phishing מצד גורמים עוינים.

היכנסו לעמוד הפייסבוק החדש של nrg

נא להמתין לטעינת התגובות

נא להמתין לטעינת התגובות