9 טיפים למניעת התקפות כופר בעסקים

מתקפות כופר, Ransomeware, מאיימות בימים אלה על בתי עסק רבים, מצפינות את הקבצים החשובים במחשבי החברה ומביאות לנזקים עצומים. קבלו 9 טיפים שהארגון שלכם חייב לאמץ כדי לא לספוג מתקפת כופר

קודם כל על מה כל המהומה וההיסטריה? מדובר בתופעה של תוכנות כופר(ransomware) שמופצות על ידי ארגוני פשע בשנים האחרונות כאשר משפחת הנוזקות הנ"ל מזוהה ע"י ESET בתור FileCoder והיא פועלת באמצעות טכנולוגיה אשר מקודדת קבצים בקידודים שונים, ומגינה על מפתחות ההצפנה בקידוד נוסף, מה שמונע פריצה של הקידוד באמצעים רגילים. כדי להוסיף על הקושי בפריצת הקידוד, מאוחסנים מפתחות ההצפנה בשרתים מרוחקים.

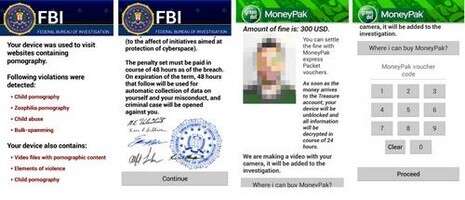

הנוזקות מצפינות מסמכי אופיס, PDF ותמונות במחשב, וברשתות היא מקודדת קבצים כנ"ל בתיקיות משותפות שיש אליהן גישה והרשאות כתיבה מהתחנה שנפגעה. אם מתבצע גיבוי לכונן חיצוני או לשיתוף קבצים בענן, גם קבצים אלה יוצפנו. לאחר מכן מופיעה הודעה למשתמש או למשתמשים על גבי שולחן העבודה, או בקובץ שנוצר בכל התיקיות שמוצפנות, עם דרישה לתשלום (סכום שנע בין מאות לאלפי דולרים) בתמורה למפתח ההצפנה שיאפשר שחזור של הקבצים.

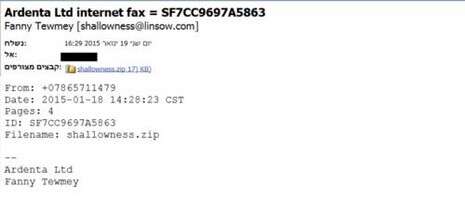

במרבית המקרים המשתמשים מודבקים באמצעות אימייל שמתחזה להודעת פקס, חבילה, הודעה קולית או חשבונית עם קובץ מצורף, שברגע שהוא מופעל, הוא מוריד גרסה עדכנית של Filecoder ומפעיל אותה.

בחלק מהמקרים ההדבקה מתבצעת באמצעות JAVA Script באתרי אינטרנט לגיטימיים שמודבקים, או מתוך אתרים נגועים שהמשתמשים מקבלים אליהם הפניה מאימיילים או רשתות חברתיות.

במספר מועט של מקרים לא מעורבת כלל נוזקה בהתקפה, והיא מתבצעת דרך RDP כאשר חיבור Remote Desktop פתוח ברשת עם סיסמה פשוטה יחסית, ואז התוקפים בדר"כ מסירים את האנטי וירוס ומריצים ידנית את תוכנת הכופר.

- כל התכנים הכי מעניינים - בעמוד הפייסבוק שלנו

כיצד נמנע מהדבקה

1. יש לוודא התקנה של אנטי וירוס מעודכן וחוקי במחשב או בכל התחנות ברשת.

2. מומלץ וחשוב לוודא שממשק הניהול מותקן על מנת להיות בבקרה ובשליטה על רמת המוגנות ברשת.

3. יש לבצע עדכוני מיקרוסופט קריטיים בשרתים ובתחנות.

4. להשתמש בחומת אש המייצרת שכבת הגנה חיונית מפני תוכנות הכופר:

a. חשוב להשתמש בהתקן פיזי של חומת אש של אחת החברות המובילות כדוגמת Fortinet.

b. יש להשתמש בתחנות בחומת אש מתקדמת של אחת החברות המובילות כדוגמת ESET Endpoint Security, במיוחד במחשבים ניידים שיוצאים מהרשת ואינם מוגנים ע"י חומת האש הארגונית. חומת האש המובנית כחלק ממערכת ההפעלה של מיקרוסופט אינה מספיקה על מנת להתמודד עם האיום הנ"ל.

5. לסגור את הפורט של ה Remote Desktop בחומת האש, ולסגור את ה Service שלו במחשב או ברשת.

במידה וחייבים להשתמש בו, יש להחליף את פורט ברירת המחדל מ- 3389 לפורט במספר רנדומלי הגבוה מ 20,000.

6. להגדיר סיסמת אבטחת מורכבת לחיבור מרחוק (באורך 11 תווים לפחות ומכילה אותיות קטנות, גדולות, מספרים ותווים מיוחדים) כדי למנוע פריצה של הסיסמא בהתקפה של Brute Force.

7. להגדיר סיסמת הגנה לאנטי וירוס בתחנות על מנת למנוע הסרה ידנית או נטרול שלו.

לבצע גיבויים שבועיים או דו-שבועיים (מומלץ גיבוי אונליין ולא מקומי) יש לגבות כל מידע חשוב בשרתים ובתחנות, וכמובן לבצע בדיקה תקופתית של שחזור הגיבויים כדי לוודא שהם תקינים.

ניתן להגדיר גיבוי של מערכת ההפעלה לתיקיות חשובות או משותפות ב- Shadow Copy של מיקרוסופט.

8. לבטל הרשאות Administrator למשתמשים ברשת - ההתקפות הללו מאתרות פרצות דרכן ניתן לרוץ על הפרופיל המקומי ובאמצעותו להדביק את שאר הרשת. מומלץ שלא לאפשר הרשאות כתיבה לתיקיות משותפות בהן למשתמש אין צורך בשינוי או הוספה של קבצים.

9. לחסום סיומות EXE ו- SCR בתוכנת האנטי וירוס שסורקת את הדוא"ל - במקרים רבים מודבקים מחשבים באמצעות קובץ EXE או SCR שמצורף לאימייל. באופן כללי, אין סיבה שקבצי הפעלה ישלחו למשתמשים ברשת, ולכן מומלץ לאכוף מדיניות של חסימת סיומות של קבצי הפעלה, ובמיוחד קבצי EXE ו SCR.

ומה לעשות אם כבר נפגעתם מתוכנת כופר?

• בחלק מהמקרים של תוכנות הכופר ניתנים לשחזר באמצעות כלים חינמיים של ESET (כרגע קיימים כלים עבור 6 משפחות של Filecoder). רשימת הסוגים והכלים המתאימים זמינה באתר:

http://www.eset.com/int/download/utilities/

• במידה וסוג ה Filcoder שהדביק את המחשב או התיקיה אינו נמצא ברשימה, מומלץ לפנות לתמיכה של האנטי וירוס על מנת לבדוק האם ניתן יהיה לפתח כלי מתאים.

• מומלץ שלא לשתף פעולה עם העבריינים הדורשים כופר – במקרים רבים גם לאחר תשלום הכופר לא מועבר מפתח ההצפנה ולא ניתן לפתוח את הקבצים. כמו כן, הפעולה תעודד את העבריינים לתקוף את המחשב או הרשת בהמשך.

• לשחזר את הקבצים מגיבוי – לאחר ביצוע הפעולות המומלצות להתגוננות, שמטרתן לוודא שלא קיים וירוס פעיל במחשב או ברשת, ניתן לשחזר את הקבצים מהגיבוי.

• לשחזר את הקבצים מתוך shadow copy - במידה והיה פעיל באותה התיקייה, בשימוש במדריך מיקרוסופט. גם כאן חשוב לבצע קודם לכן את הפעולות המומלצות להתגוננות.

• לשחזר את הקבצים המקוריים - חלק מגרסאות ה Ransomeware מעתיקות את הקבצים המקוריים, ורק לאחר מכן מצפינות אותם. במקרים כנ"ל ניתן לנסות לשחזר את הקבצים המקוריים שנמחקו. חשוב לזכור שככל שיהיה שימוש נוסף בתחנה לאחר הפגיעה, יכתבו קבצים נוספים במיקום הפיזי של הקבצים שנמחקו, ולא יהיה ניתן לשחזר אותם. ניתן להשתמש במגוון תוכנות לשחזור קבצים כמו:

https://www.piriform.com/business/recuva-business-edition

• לבדוק מהו המחשב הנגוע שממנו קודדו הקבצים – במקרים בהם מוצפנים קבצים בתיקיות משותפות בשרתים, ניתן לבדוק מהי התחנה ממנה הם הוצפנו על ידי בדיקה של ה ownership של הקבצים, ולנקות את התקנה על מנת שהקבצים לא יוצפנו מחדש לאחר שחזור.