נתפסו האקרים רוסיים שגנבו מבנקים 45 מיליון דולר

מומחי מעבדת קספרסקי ו-Sberbank, מהבנקים הגדולים ברוסיה, שיתפו פעולה עם רשויות אכיפת החוק ברוסיה בחקירת כנופיית Lurk, שגנבו במשך השנים שלשה מיליארד רובל רוסיים. החקירה הובילה למעצר של 50 מחברי הכנופיה

מומחי מעבדת קספרסקי ו-Sberbank, מהבנקים הגדולים ברוסיה, שיתפו פעולה עם רשויות אכיפת החוק ברוסיה בחקירת כנופיית Lurk, אשר הובילה למעצר של 50 מחברי הכנופיה. העצורים חשודים ביצירת רשתות מחשבים נגועות, שבאמצעותם גנבו מאז 2011 יותר מ- 45 מיליון דולר (3 מיליארד רובל) מבנקים, גופים פיננסים אחרים ועסקים.זהו המעצר הגדול ביותר של האקרים שבוצע ברוסיה אי פעם. במהלך המעצר הצליחה המשטרה הרוסית למנוע שידור של פעולות להעברת כסף בשווי של יותר מ- 30 מיליון דולר. ב- 2011, זיהתה מעבדת האבטחה פעילות של כנופיית סייבר מאורגנת המשתמשת בסוס הטרויאני Lurk – קוד זדוני מתוחכם, אוניברסלי ומודולארי עם יכולות נרחבות – כדי להשיג גישה למחשבי הקורבנות. במיוחד חיפשה הכנופיה גישה אל שירותי בנק מרוחקים במטרה לגנוב כספים מחשבונות של לקוחות.

פריצה לכספומט

קספרסקי

"כבר מההתחלה, מומחי מעבדת האבטחה היו מעורבים בחקירת פעילות Lurk. הבנו בשלב מוקדם כי Lurk היא כנופיה של האקרים רוסים שמהווה איום רציני על ארגונים ומשתמשים. Lurk החלה לתקוף בנקים לפני כשנה וחצי. לפני כן כוון הקוד הזדוני שלה נגד מערכות שונות של ארגונים ולקוחות פרטיים", אמר רוסלן סטויאנוב, ראש חקירת אירועי מחשב במעבדת האבטחה.

"מומחי החברה ניתחו את תוכנת הקוד הזדוני וזיהו את רשת המחשבים והשרתים של ההאקרים. כשהיא חמושה בידע זה, משטרת רוסיה יכלה לזהות חשודים ולאסוף עדויות לגבי הפשעים שבוצעו. אנו מצפים לסייע בהבאת עבריינים נוספים לדין".

- כל התכנים הכי מעניינים - בעמוד הפייסבוק שלנו

הטרויאני Lurk

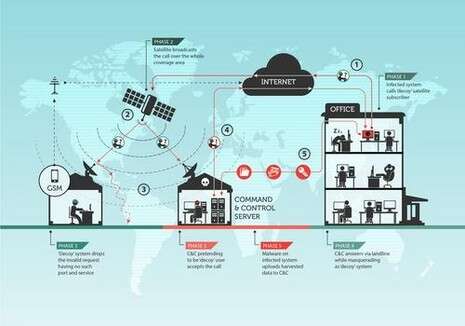

במטרה להפיץ את הקוד הזדוני, קבוצת Lurk הדביקה מגוון אתרים לגיטימיים, כולל אתרי מדיה וחדשות מובילים. הקורבן היה רק צריך לבקר בדף הנגוע כדי להידבק בסוס הטרויאני. ברגע שהיה בתוך מחשב הקורבן, הקוד הזדוני החל להוריד מודולים זדוניים נוספים שאפשרו לגנוב כסף מהקורבן. אתרי מדיה לא היו המטרה היחידה של הקבוצה. במטרה להסתיר את עקבותיהם מאחורי חיבורי VPN, העבריינים פרצו גם למספר חברות IT וטלקום, והשתמשו בשרתים שלהם כדי להישאר אנונימיים.

פעולה של האקרים

קספרסקי

הטרויאני Lurk ייחודי בכך שהקוד הזדוני שלו אינו מאוחסן במחשב הקורבן אלא בזיכרון ה-RAM. בנוסף, מפתחי הקוד ניסו להקשות ככל הניתן על פתרונות אנטי וירוס לזהות את הטרויאני. לכן הם השתמשו בשירותי VPN שונים, ברשת Tor האנונימית, פרצו לנקודות קישוריות Wi-Fi ולשרתים השייכים לארגוני IT המותקפים.

מעבדת קספרסקי קוראת לחברות וארגונים לבחון את אמצעי האבטחה שלהם, לבצע בדיקות אבטחה קבועות של תשתית ה- IT ולהעביר לעובדים כללים בסיסיים של התנהגות סייבר אחראית. בנוסף, מומלץ לחברות להוסיף לחבילת הפתרונות גם אמצעים לזיהוי איומים, לרבות לזיהוי מתקפות ממוקדות מתמשכות. מתקפות מתוחכמות ניתנות לזיהוי בשל הפעילות החריגה שלהן בהשוואה לפעילות העסקית הרגילה.

היכנסו לעמוד הפייסבוק החדש של nrg