מומחים על מתקפת הסייבר: "לישראל אין יתרון יחסי"

בתגובה למתקפת הסייבר החמורה באירופה, מומחים טוענים כי ישראל אינה חסינה מפני מתקפות דומות. "אין מנוס מהתייחסות ברמת המדינה", אמר אחד הבכירים בתעשייה. אולם לדברי מומחית אחרת, "ה-CERT הישראלי מיהר להגיב בצורה אחראית ועניינית"

בעקבות מתקפת הסייבר החמורה שאירעה בסוף השבוע, ואשר נחשבת בעיני רבים לאחת מהחמורות מאז ומעולם, מומחים ישראלים בתעשיית הסייבר מסבירים כיצד ישראל יכולה להגן על עצמה, ומהן הטעויות שנעשו ואשר אפשרו את המתקפה הקשה.ניר שפריר, בכיר בחברת אבטחת הסייבר ניוטרון ומומחה לאבטחת מידע, מסר כי "תרחיש האימים כבר מתממש. שאננות עולמית מול איומים מוכרים ולא מוכרים עלולה הפעם לעלות בחיי אדם. המתקפה הנוכחית חמורה מכל מה שזיהינו בעבר. יש חשיבות לאחד כוחות בין מדינות ומטות סייבר כדי לייצר פתרונות מידיים".

איציק קוטלר, מייסד חברת הסייבר Safebreach, הוסיף כי "לישראל אין שום יתרון יחסי כשזה נוגע להתקפות מהסוג הזה. מחשבים לא מעודכנים ורשתות פתוחות לעולם, הם בעיה גלובלית. הדרך להתמודד עם איומים כאלה היא בעזרת סימולציה של תרחישים כאלה, והבנה של מי ייפגע ואיך אפשר למנוע או למזער את הנזק. התקפות כאלה יקרו, במיוחד כשיש פער בין תשתיות שלא נתמכות. שדרוג, הטמעה של בקרות אבטחה מידע וסימולציה מתקדמת של תרחישים כאלה היא הפתרון. ההתקפה בהחלט יכולה לזלוג לישראל. למיטב ידעתי אין פה יעד מוגדר לתקיפה. מדובר בהתנהגות של תולעת שמתפרשת. זה עניין של תשתיות ורשתות פתוחות".

בניגוד לקוטלר, עינת מירון, יועצת שיווק ותקשורת המלווה את תעשיית הסייבר, אמרה כי "היה מעניין לעקוב אחרי פעילותו של ה-CERT הישראלי שמיהר להגיב בצורה אחראית ועניינית לאירועי הרנסום באירופה. אחרי שנים רבות שבהן כל שינוי מראה של דף בית באתרים נידחים הוצג בארץ כמתקפת סייבר, קיבלנו בשישי בערב טעימה קטנה מהמשמעות האמיתית של המונח".

לדברי אדם פלד, בעלים של חברת CyberGrip העוסקת בשירותי סייבר הגנתי, "העובדה שמאות אלפי מחשבים בעולם, כולל ארגונים ממשלתיים וגופים תשתיתיים חיוניים היו פרוצים תקופה ממושכת בעקבות ההתנהלות של ה-NSA, מדגימה עד כמה חשובה מעורבותו של גוף CERT גלובלי, המנהל את האירוע כמבוגר האחראי ומתריע על פוטנציאל הנזק מבעוד מועד ולא מחכה לאירוע עצמו.

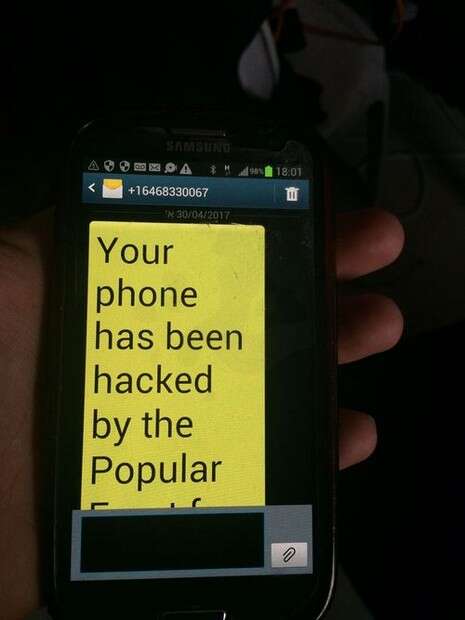

"בסופו של דבר", הוסיף פלד, "מדובר ככל הנראה במתקפת פישיניג מהסוג המוכר והידוע כבר שנים רבות, שמשום מה עדיין תופסת ארגונים בכל הרמות חסרי אונים למול סקרנות או חוסר מודעות של עובדים.

"חשוב לזכור שהאקרים לא מחכים. ברגע שהם נחשפים לפרצה, מדווחות או שלא, הם מתחילים בפעולה, ולכן סבירות גבוהה שמדובר במתקפה שתוכננה ויצאה לפועל ימים ספורים לאחר חשיפת הפרצה באמצעות וויקיליקס".

דורון סיון, מנכ"ל Cronus Cyber Technologies ומחלוצי תעשיית הסייבר, הסביר כי "ארגון NSA (הסוכנות לביטחון לאומי בארה"ב), עוסק מן הסתם בין היתר בנושא סייבר. במסגרת זו הארגון מזהה חולשות במערכות קיימות וכותב עבורן exploit, כלומר קטע תוכנה שיכול לנצל את הפגיעות לשם חדירה למחשב. לאחר פעולת החדירה מוזרקת למערכת ההפעלה תוכנה שמאפשרת מגוון פעילות זדוניות. הבעיה במקרה זה, היא שהאקרים, במקרה זה ארגון Shadowbrokers, מצליחים לגנוב את הכלים והקוד שה-NSA פיתח, ואז הם עושים בו שימוש לצרכיהם הפרטיים.

"עכשיו נשאלת השאלה, כיצד ה-exploit מגיע אל המחשב? והתשובה פשוטה: או כקובץ מצורף במייל, מתוך ציפייה שמשתמש יפעיל את הקובץ. או שמערכות אבטחת המידע בארגון מאפשרות גישה ל-SMB גם מחוץ לארגון פנימה. דבר שהוא מאד מסוכן ולא מומלץ".

עוד לדברי סיון, "מיד לאחר שהודלף המידע מה-NSA, פרסמה מיקרוסופט עדכון תוכנה, אולם ארגונים רבים לא התקינו אותו. הסיבה לכך היא שבמרבית הארגונים מבצעים עדכוני גרסה פעם בחודש, עקב נהלי עבודה ישנים והטרחה שקשורה בכך. כך נוצר מצב שהפגיעות מופצת בעולם, ארגונים לא מתקינים את העדכון, ולוואקום הזה מגיעים האקרים ששולחים קובץ שמנצל את הפגיעות לשם הצפנת המחשבים ובקשת כופר".

סיון הסביר כי "כדי להימנע ממתקפה מסוג זה על כל ארגון לבצע עדכון מיידי של ה-Patch, ייש לוודא שהגישה ב-SMB מחוץ לארגון פנימה חסומה, ואין מנוס מלבקר ולנטר את התעבורה. כמו כן, יש לעדכן את מערכות אבטחת המידע, דוגמת אנטי וירוס ומערכות IDS, אשר מזהות פעילות חריגה ברשת. הסיבה לכך היא שהחתימה של הקובץ, כלומר קטע קוד שמאפשר זיהוי של הקובץ כבר אותר ופורסם, ולכן מערכות אלו יזהו את הקובץ הזדוני ויחסמו אותו".

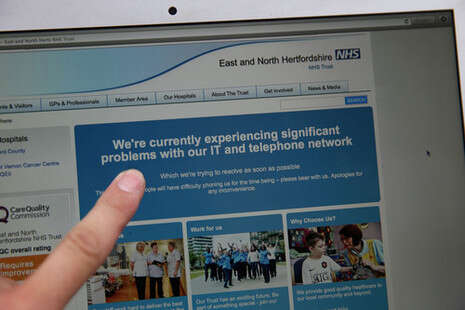

"ברמה המדינית, ניהול סייבר הופך לא רק לבעיה של ארגון אלא לבעיה מדינית. אין מנוס מהתייחסות ברמת מדינה, מאחר שיש לה כלים רבים המאפשרים ניטור תעבורה לתוך המדינה", טען סיון, והוסיף: "המסקנה השנייה היא שאין מנוס מניטור 24/7 של כל מערכות המידע בארגון, ניטור כזה ועדכונים בהתאם היו מונעים את המתקפה הזו. בתי חולים הם חוליה חלשה יחסית עקב המורכבות הרבה של ניהול סניפים, בתי חולים ומרפאות ברמה מאובטחת גבוהה ובפרט עקב ריבוי הממשקים שקיימים בארגונים גדולים ומבוזרים כאלו. זו הסיבה שהם היוו יעד הפעם, בפרט כאשר מדובר במידע רגיש ואישי, והרגולציה עדין לא מספיק קשיחה שם".

היכנסו לעמוד הפייסבוק החדש של nrg